Cracking WIFI Claves WPA2-PSK Con Aircrack-Ng

- Haking Mx

- 24 feb 2021

- 4 Min. de lectura

Bienvenidos de nuevo!! Si no entiendes algunas cosas que aparecen aqui te invito a que adquieras uno de nuestros cursos y asi te empieces a familiarizar con los términos y comandos! Cuando se desarrolló Wi-Fi por primera vez a fines de la década de 1990, se creó la privacidad equivalente por cable para brindar confidencialidad a las comunicaciones inalámbricas. WEP, como se le conoció, resultó terriblemente defectuoso y se rompió fácilmente. Como reemplazo, la mayoría de los puntos de acceso inalámbricos ahora usan Wi-Fi Protected Access II con una clave previamente compartida para seguridad inalámbrica, conocida como WPA2-PSK. WPA2 utiliza un algoritmo de cifrado más fuerte, AES, que es muy difícil de descifrar, pero no imposible. El curso INTERMEDIO 1 también brinda más información sobre esto. La debilidad del sistema WPA2-PSK es que la contraseña cifrada se comparte en lo que se conoce como protocolo de enlace de 4 vías. Cuando un cliente se autentica en el punto de acceso (AP), el cliente y el AP pasan por un proceso de 4 pasos para autenticar al usuario en el AP. Si podemos obtener la contraseña en ese momento, podemos intentar descifrarla.

En esta cartegoria de herramientas, veremos el uso de aircrack-ng y un ataque de diccionario a la contraseña cifrada después de tomarla en el apretón de manos de 4 vías. Si está buscando una forma más rápida, le sugiero que también consulte mi artículo sobre cómo piratear contraseñas WPA2-PSK usando coWPAtty.

//Paso 1: Ponga el adaptador Wi-Fi en modo monitor con Airmon-Ng

Comencemos poniendo nuestro adaptador inalámbrico en modo monitor. ¿Necesita un adaptador de red inalámbrica? Compre el mejor adaptador de red inalámbrica para hacking Wi-Fi en 2021 Esto es similar a poner un adaptador con cable en modo promiscuo. Nos permite ver todo el tráfico inalámbrico que pasa por nosotros en el aire. Abramos una terminal y escribamos: # airmon-ng start wlan0

Ten en cuenta que airmon-ng ha cambiado el nombre de su adaptador wlan0 a mon0. //Paso 2 Capture el tráfico con Airodump-Ng Ahora que nuestro adaptador inalámbrico está en modo monitor, tenemos la capacidad de ver todo el tráfico inalámbrico que pasa por el aire. Podemos capturar ese tráfico simplemente usando el comando airodump-ng. Este comando captura todo el tráfico que su adaptador inalámbrico puede ver y muestra información crítica sobre él, incluido el BSSID (la dirección MAC del AP), la potencia, la cantidad de paquetes, la cantidad de paquetes de datos, el canal, la velocidad, el cifrado (si any), y finalmente, el ESSID (a lo que la mayoría de nosotros nos referimos como SSID). Hagamos esto escribiendo: # airodump-ng mon0

Ten en cuenta que todos los AP visibles se enumeran en la parte superior de la pantalla y los clientes se enumeran en la parte inferior de la pantalla. //Paso 3 Enfoque Airodump-Ng en un AP en un canal Nuestro siguiente paso es enfocar nuestros esfuerzos en un AP, en un canal, y capturar datos críticos de él. Necesitamos el BSSID y el canal para hacer esto. Abramos otra terminal y tecleemos: ## airodump-ng --bssid 08: 86: 30: 74: 22: 76 -c 6 --write WPAcrack mon0

º 08: 86: 30: 74: 22: 76 es el BSSID del AP

º -c 6 es el canal en el que opera el AP

º WPAcrack es el archivo en el que desea escribir

º mon0 es el adaptador inalámbrico de monitoreo *

Como puede ver en la captura de pantalla anterior, ahora nos estamos enfocando en capturar datos de un AP con un ESSID de Belkin276 en el canal 6. El Belkin276 es probablemente un SSID predeterminado, que son los principales objetivos para la cracking inalámbrico como los usuarios que abandonan el El ESSID predeterminado generalmente no gasta mucho esfuerzo en asegurar su AP.

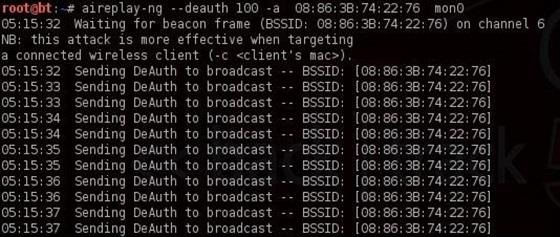

//Paso 4 Aireplay-Ng Deauth

Para capturar la contraseña encriptada, necesitamos que el cliente se autentique contra el AP. Si ya están autenticados, podemos anular la autenticación (expulsarlos) y su sistema se volverá a autenticar automáticamente, por lo que podemos obtener su contraseña cifrada en el proceso. Abramos otra terminal y tecleemos:

# aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

º 100 es el número de desautenticaciones que desea enviar º 08: 86: 30: 74: 22: 76 es el BSSID del AP º mon0 es el adaptador inalámbrico de monitoreo

//Paso 5 Capture Handshake En el paso anterior, sacamos al usuario de su propio AP, y ahora, cuando vuelva a autenticarse, airodump-ng intentará obtener su contraseña en el nuevo protocolo de enlace de 4 vías. Regresemos a nuestra terminal airodump-ng y verifiquemos si hemos tenido éxito o no.

Observe que en la línea superior del extremo derecho, airodump-ng dice "WPA Handshake ". ¡Esta es la forma en que nos dice que tuvimos éxito en obtener la contraseña cifrada! ¡Ese es el primer paso hacia el éxito! //Paso 6 ¡Vamos a Aircrack-Ng esa contraseña! Ahora que tenemos la contraseña cifrada en nuestro archivo WPAcrack, podemos ejecutar ese archivo contra aircrack-ng usando un archivo de contraseña de nuestra elección. Recuerde que este tipo de ataque es tan bueno como su archivo de contraseña. Usaré la lista de contraseñas predeterminada incluida con aircrack-ng en BackTrack llamada darkcOde. Ahora intentaremos descifrar la contraseña abriendo otra terminal y escribiendo: # aircrack-ng WPAcrack-01.cap -w / pentest / passwords / wordlists / darkc0de

º WPAcrack-01.cap es el nombre del archivo que escribimos en el comando airodump-ng

º /pentest/passwords/wordlist/darkc0de es la ruta a tu archivo de contraseña

¿Cuánto tiempo tardará? Este proceso puede ser relativamente lento y tedioso. Dependiendo de la longitud de su lista de contraseñas, podría estar esperando desde unos minutos hasta unos días. En mi procesador Intel de cuatro núcleos , es capaz de probar un poco más de 2000 contraseñas por segundo. Eso equivale a alrededor de 7,2 millones de contraseñas por hora. Tus resultados variarán. Cuando se encuentre la contraseña, aparecerá en su pantalla. Recuerde, el archivo de contraseña es fundamental. Pruebe primero el archivo de contraseña predeterminado y, si no tiene éxito, avance a un archivo de contraseña más grande y completo, como uno de estos. Diccionario de descifrado de contraseñas de CrackStation Diccionarios de contraseñas de SkullSecurity

Comentarios